Role para saber mais

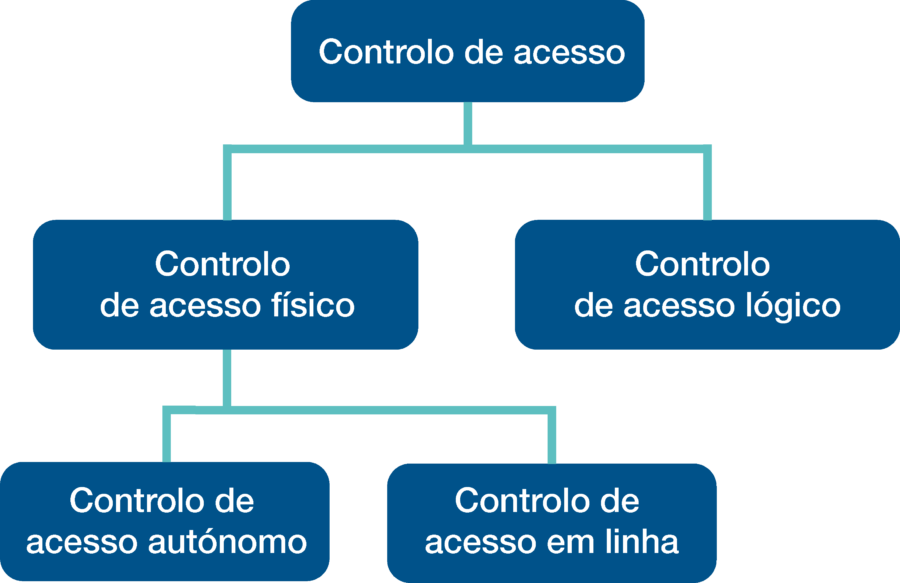

O controlo de acesso é uma medida de segurança que limita quem pode entrar em determinadas áreas. O controlo de acesso pode ser físico (regulando a entrada no ambiente construído com portas, fechaduras, portões e outras barreiras controladas) ou lógico (regulando o acesso a redes, ficheiros ou dados num sistema informático).

Os utilizadores de um sistema de controlo de acesso devem apresentar credenciais que devem ser verificadas pelo sistema antes de o utilizador poder entrar. Nos sistemas de controlo de acesso lógico, o tipo de credencial mais comum é uma palavra-passe conhecida apenas pelo utilizador. Nos sistemas físicos, as credenciais são mais variadas; podem ser um cartão, uma etiqueta, um código de teclado, um token de uma aplicação para smartphone ou factores biométricos, como impressões digitais, padrões da íris, características faciais ou tons de voz.

Alguns sistemas, tanto lógicos como físicos, exigem que os utilizadores apresentem mais do que uma credencial antes de o acesso ser concedido. A isto chama-se autenticação multifactor. Por exemplo, para aceder ao seu computador de trabalho, um funcionário da empresa pode ter de introduzir uma palavra-passe e um código de acesso gerado aleatoriamente que é enviado para o seu telemóvel. Num sistema de control de acesso físico, como o cofre de um banco, os utilizadores podem ter de introduzir um código de teclado e verificar a sua identidade com um leitor de impressões digitais.

O controlo do acesso físico é utilizado numa vasta gama de tipos de edifícios em todos os sectores. Se alguma vez:

utilizou o controlo de acesso.

Embora exista uma grande variedade de sistemas de controlo de acesso, todos eles são constituídos pelos mesmos elementos essenciais:

Uma base de dados de utilizadores

Uma barreira que bloqueia o acesso a uma área

Um processo de verificação

Os sistemas podem ser muito simples, controlando a entrada numa única porta ou rede, ou ecossistemas de segurança muito complexos, com várias camadas de permissões de acesso.

Para o controlo do acesso físico, existem dois tipos principais de sistemas. O controlo de acesso autónomo (ou controlo de acesso offline) é normalmente concebido para utilização em instalações mais pequenas com um número reduzido de utilizadores. A base de dados de utilizadores é armazenada num leitor ou teclado instalado na própria porta e cada leitor ou teclado controla apenas uma porta. Se forem instalados controlos autónomos em várias portas nas mesmas instalações, quaisquer adições ou remoções de utilizadores têm de ser repetidas em cada leitor/teclado individualmente.

Em contrapartida, o controlo de acesso em linha (também conhecido como controlo de acesso em rede) é mais adequado para instalações maiores, com mais portas, mais utilizadores e requisitos de autorização de entrada mais complexos. Os sistemas online armazenam a sua base de dados de utilizadores de forma centralizada, seja em software local ou na nuvem através de uma ligação de rede.

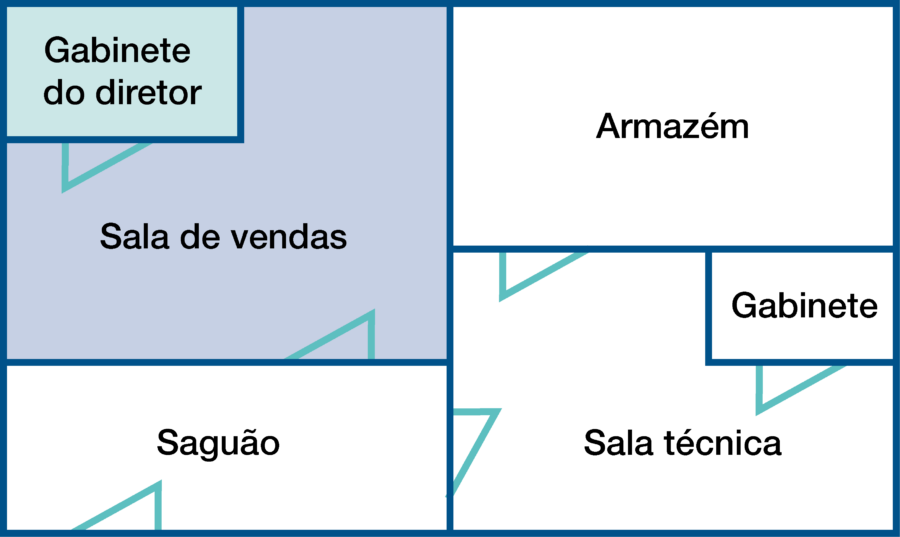

Com o software de controlo de acesso, as portas ou áreas individuais podem ser geridas centralmente, atribuindo conjuntos específicos de permissões de acesso a utilizadores individuais ou grupos de utilizadores. Um sistema deste tipo pode significar que todos os empregados podem aceder à porta principal do edifício, mas apenas os membros da equipa de vendas podem aceder ao piso de vendas e apenas o diretor de vendas pode aceder ao seu escritório privado. As permissões são pré-definidas e geridas centralmente no software de controlo de acesso, pelo que as pessoas que circulam pelo edifício podem movimentar-se sem problemas e com facilidade.

A segurança é uma parte essencial da nossa vida quotidiana. Quer se trate de garantir que apenas os residentes podem entrar num bloco de apartamentos, que apenas os empregados podem aceder ao armazém ou que apenas pessoas autorizadas podem aceder a instalações de alta segurança, o controlo de acesso é parte integrante das nossas rotinas.

O princípio básico do controlo de acesso é que apenas as pessoas autorizadas podem entrar em determinadas áreas restritas. Se um sistema for eficaz, os residentes, empregados, visitantes ou utilizadores beneficiam da confiança de saber que ninguém pode entrar em áreas para as quais não está autorizado.

Para além da proteção óbvia de pessoas e bens, o controlo de acesso também traz benefícios práticos:

“Antes da COVID, os administradores de sítios podem ter gerido com um sistema relativamente simples. Mas as vantagens de uma integração mais sofisticada são significativas, especialmente quando se gerem milhares de utilizadores por dia.” – IFSEC Global

Para as instalações que utilizam o controlo de acesso no controlo de acesso em linha, a integração pode ajudar a alinhar o sistema de controlo de acesso com outros sistemas de gestão de edifícios. Ao alinhar os sistemas de CCTV, as bases de dados de RH e as plataformas de TI com o sistema de controlo de acessos, os processos administrativos são simplificados e a carga burocrática é significativamente reduzida. Se os sistemas não estiverem integrados, quando um empregado começa ou deixa um posto de trabalho, tem de ser adicionado ou removido de cada sistema individualmente. Trata-se de uma enorme ineficiência que se pode estender a vários departamentos e que deixa muito espaço para erros humanos.

Uma melhor integração também permite uma maior flexibilidade. À medida que o mundo se adapta às rápidas mudanças nos padrões de trabalho impostas pela pandemia da COVID-19, a flexibilidade tornou-se um fator-chave de sucesso.

As empresas que oferecem horários de trabalho flexíveis ou uma combinação de trabalho presencial e domiciliário devem ser capazes de se adaptar à evolução dos padrões de tráfego. Para muitas empresas, a tradicional hora de ponta, pouco antes das 9 da manhã, e o seu correspondente êxodo às 5 da tarde, desapareceram.

Os sistemas de controlo de acesso, juntamente com os outros sistemas com os quais estão integrados, devem ser suficientemente flexíveis para se adaptarem às políticas de padrões de trabalho. Muitas plataformas de controlo de acesso em rede permitem que os gestores de segurança estabeleçam horários que definam permissões de acesso específicas em momentos específicos para indivíduos específicos. Numa altura em que os padrões de trabalho menos uniformes estão a tornar-se a nova norma, é essencial que os horários ofereçam flexibilidade suficiente para satisfazer as necessidades em mudança de uma organização.